OSINT(Open Source Intelligence)

- AI Spera Criminal IP

- SHODAN

- Recon-ng 도구

- Maltego 도구

Cobalt Strike 악성코드 탐지 사례

Cobalt Strike 악성코드 탐지 사례

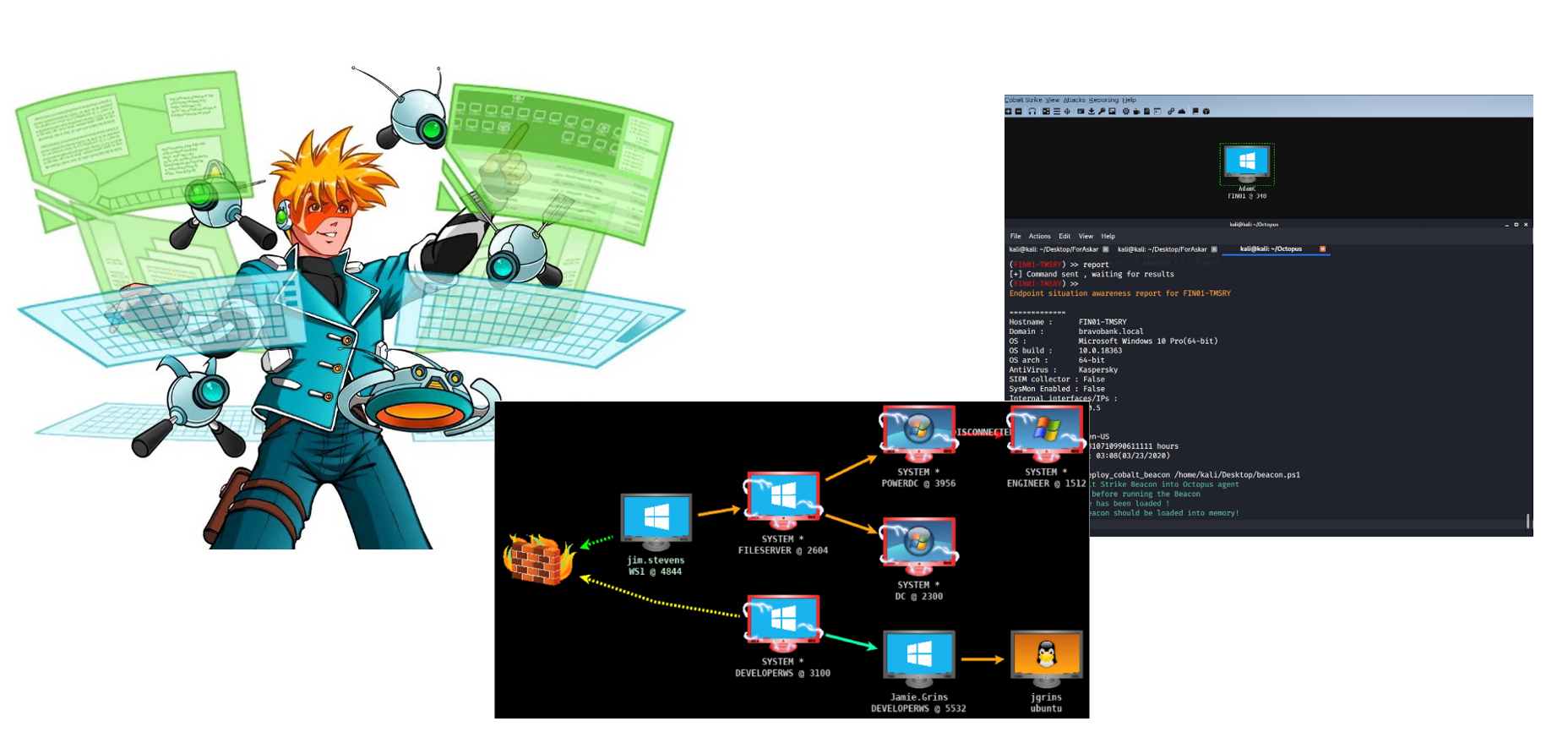

코발트 스트라이크(Cobalt Strike)는 기업 내부 모의해킹 팀(Red Team)에서 공격 시뮬레이션 목적으로 주로 활용

기업 내부의 보안 약점을 찾거나 위협 대응을 위해 개발 된 툴이지만 20년 크랙 버전이 다크 웹 상에 유포되어 공격자가 악용 중

이후 공격자들은 국내 기업들을 대상으로 해킹 공격 후 내부 시스템 장악을 위한 중간 단계로 코발트 스트라이크를 악용하고 있음

Cobalt Strike 악성코드 탐지 사례

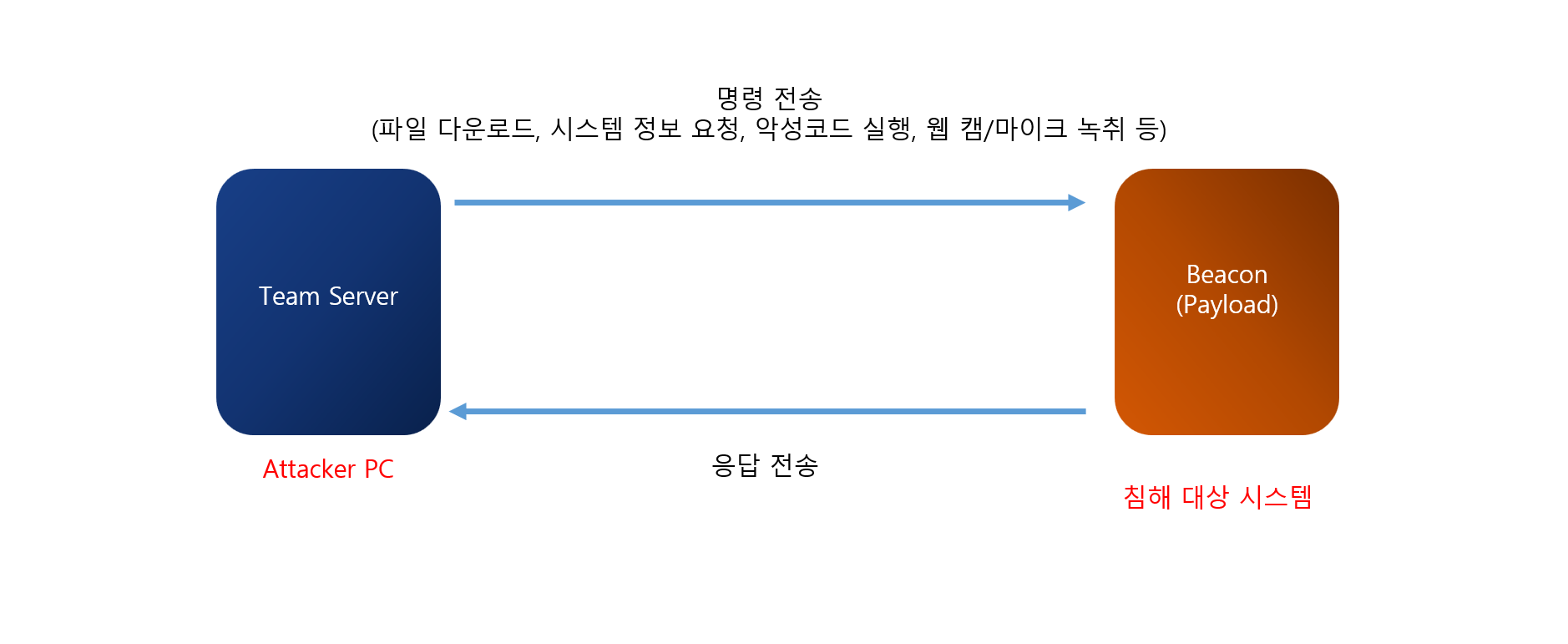

코발트 스트라이크의 동작 방식은 팀 서버(Team Server)와 비콘(Beacon)으로 나뉘어져 있음

쉽게 말해 비콘은 악성코드에 감염 된 시스템이며 팀 서버는 공격자의 역할을 수행

팀 서버는 비콘에게 명령을 내리고 비콘은 전달받은 명령을 실행 후 결과 값을 팀 서버로 전달합니다

Cobalt Strike 악성코드 탐지 사례

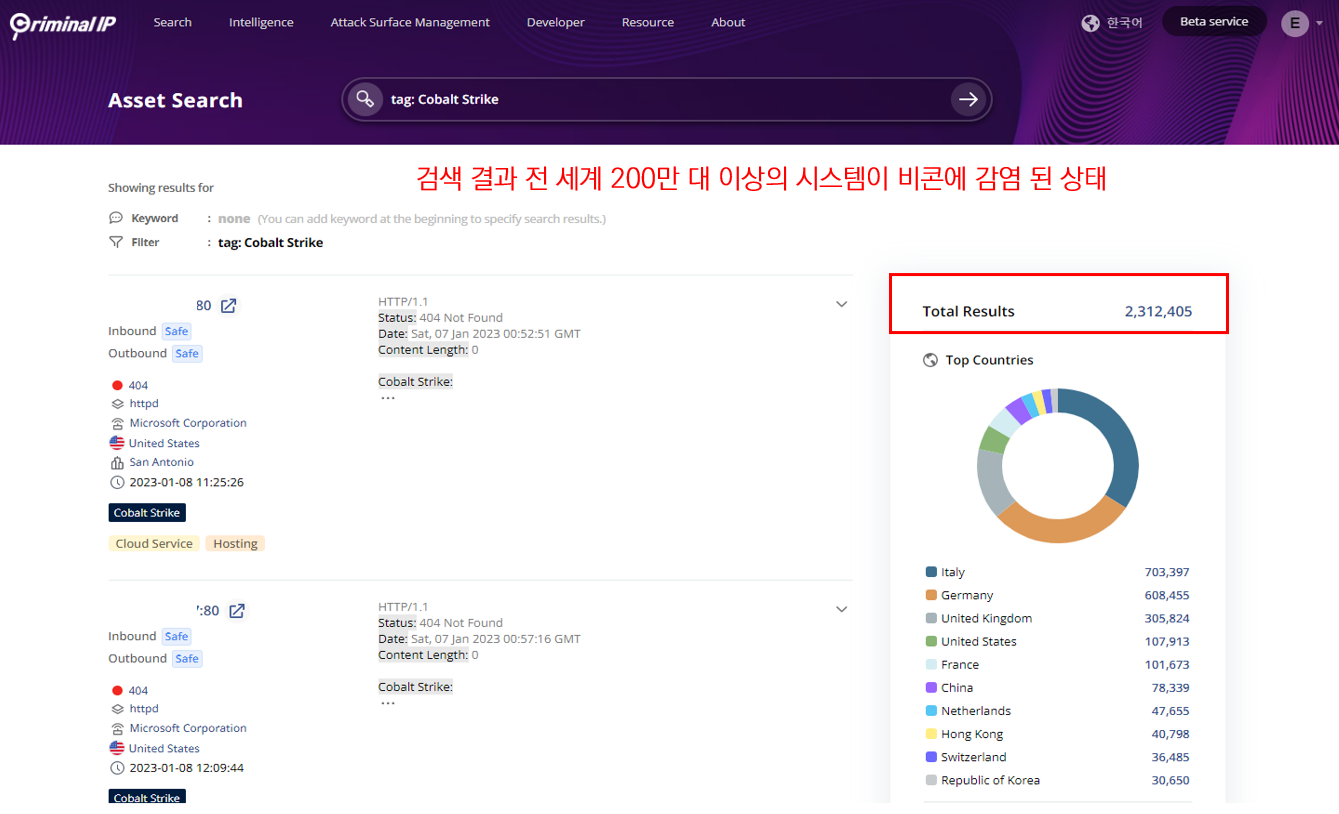

Criminal IP에서 비콘으로 동작 중인 시스템을 탐색하기 위한 전용 필터를 활용할 수 있음

tag 필터를 활용하여 빠르게 자산 탐색 가능

Search Filter : tag: Cobalt Strike

Cobalt Strike 악성코드 탐지 사례

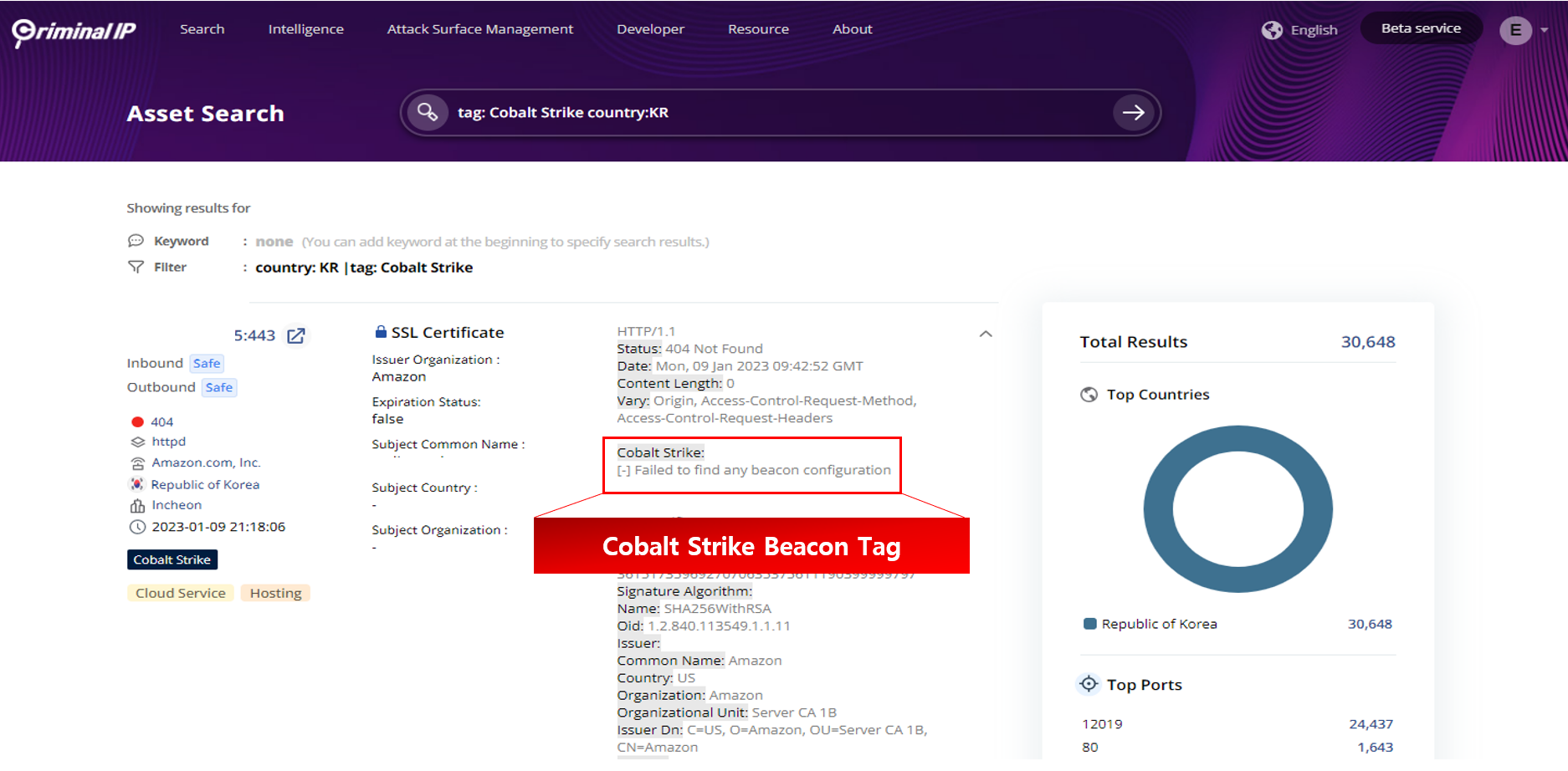

국내 자산들로만 필터링하면 약 3만대 이상의 감염 된 자산이 탐색되며 Cobalt Strike 감염 여부를 확인할 수 있는 데이터가 표시

Cobalt Strike 악성코드 탐지 사례

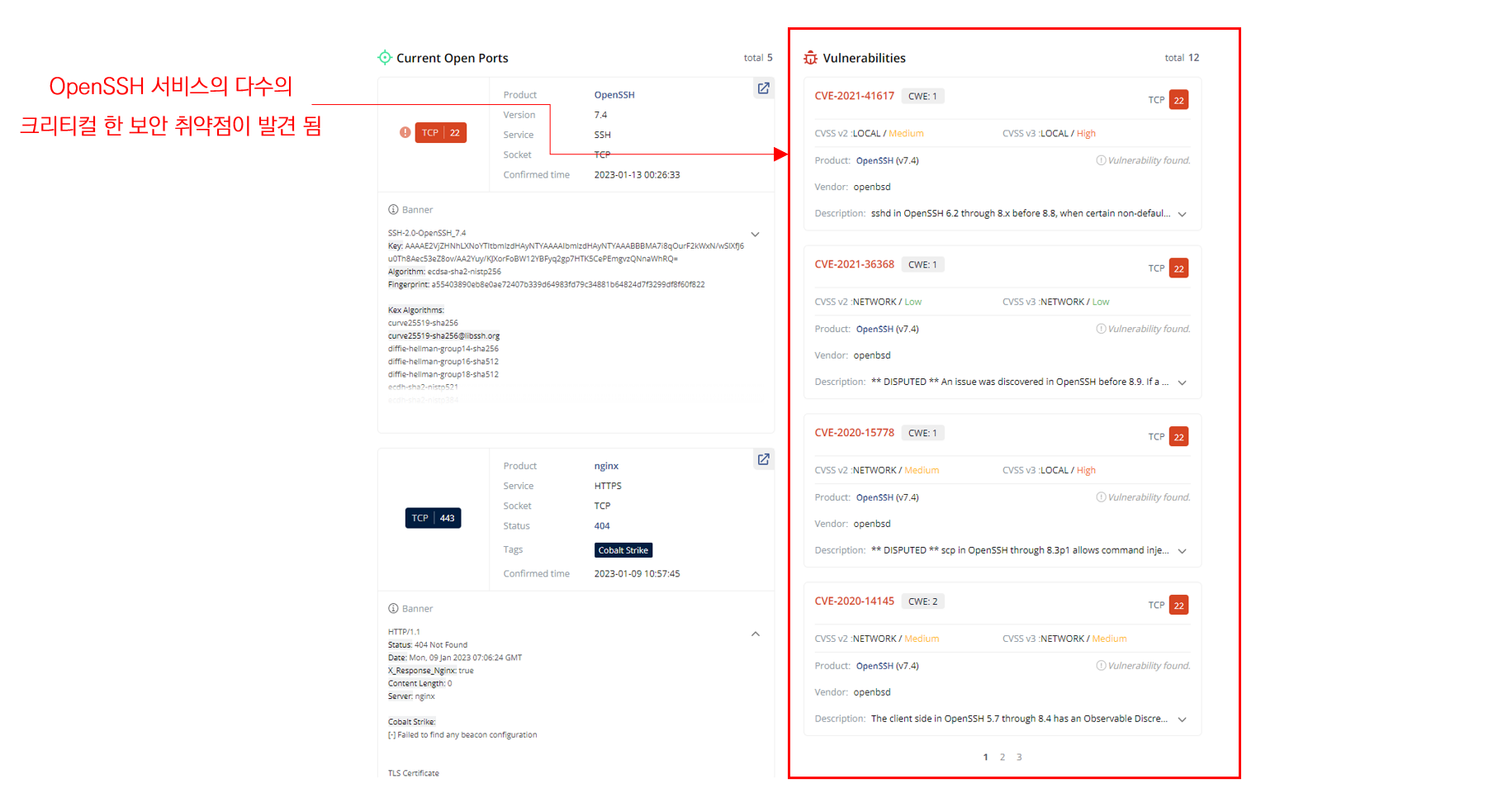

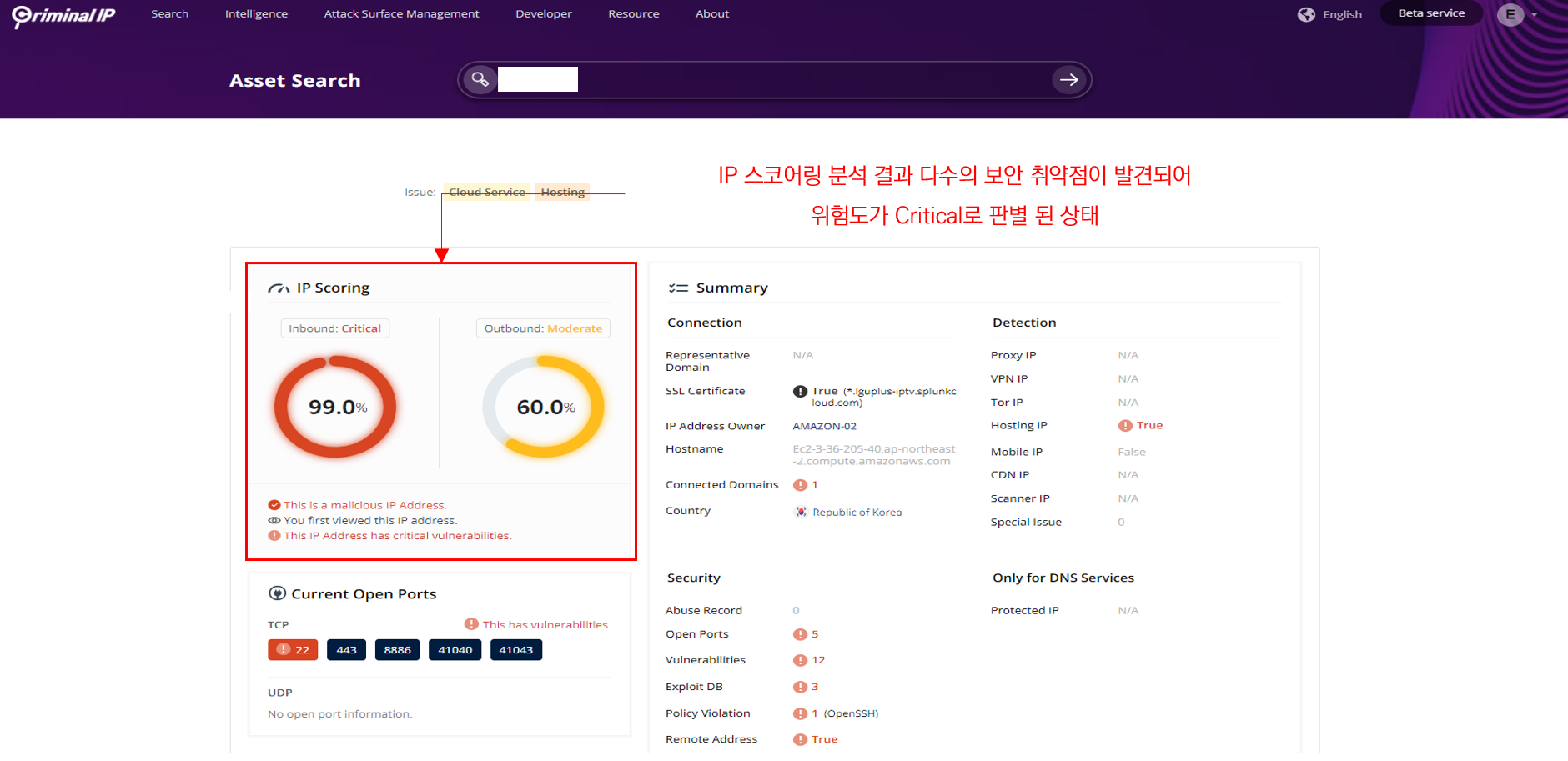

Beacon에 감염 된 시스템 중 IP Scoring 점수가 위험 수준으로 도달한 자산을 확인할 수 있으며 다수의 보안 취약점도 발견 됨

공격자들은 인터넷 망에서 동작 중인 취약한 자산들을 대상으로 해킹 공격을 시도하여 Beacon을 설치하는 방식으로 공격을 시도

Cobalt Strike 악성코드 탐지 사례

Beacon에 감염 된 시스템 중 IP Scoring 점수가 위험 수준으로 도달한 자산을 확인할 수 있으며 다수의 보안 취약점도 발견 됨

공격자들은 인터넷 망에서 동작 중인 취약한 자산들을 대상으로 해킹 공격을 시도하여 Beacon을 설치하는 방식으로 공격을 시도